Ada kasus seperti ini.

Gua punya ISA server 2000 dipakai hanya untuk

outgoing http

proxy saja. Autentikasi

client berdasarkan IP

address DAN username. Detail

policynya sebagai berikut.

1.

Authorized user yang menggunakan

authorized PC (dengan IP

address tertentu) boleh akses http ke internet dan http ke intranet (lokal).

2. Sisanya hanya boleh akses ke http intranet, tidak ke internet.

Masalahnya adalah

gua nggak terbiasa dengan cara kerja ISA server ini, jadi agak susah kalo

mo implement policy tersebut ke ISA server. Di ISA server ini ada tiga komponen untuk

ngatur access policy; yaitu Site and Content Rules, Protocol Rules, dan IP Packet Filters.

Pada Site and Content Rules kita bisa buat

rules berdasarkan

destination,

content, dan siapa

client yang kena

rules ini.

Contentnya

nggak perlu di

filter jadi

gua buat

any.

Destination bisa diset internal, eksternal, IP tertentu,

ATAU any. Client bisa diset username, IP address, atau any.

Pada Protocol Rules kita bisa buat

rules berdasarkan protokol dan

clientnya. Sama seperti pada Site and Content Rules,

client bisa diset

user, IP

address,

ATAU any.

IP Packet Filters lebih berfungsi sebagai

firewalling, bukannya

proxying, jadi

nggak relevan untuk dijelaskan di sini.

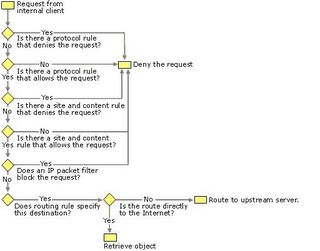

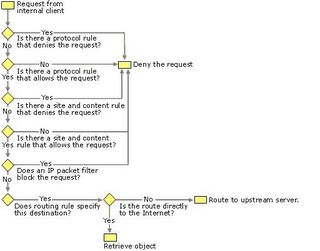

Menurut

manualnya,

rules pada ISA dilakukan sekuensial dimulai dari Protocol Rules, kemudian Site and Content Rules, dan terakhir IP Packet Filters. Detail

flowchartnya begini.

Client request ke ISA, kemudian dilakukan proses berikut:

1. ISA akan

ngecek apakah ada Protocol Rules yang

DENY request. Jika ada langsung di

drop, jika tidak ada lanjut ke

step 2.

2. ISA

ngecek apakah ada Protocol Rules yang

ALLOW request. Jika tidak ada langsung di

drop, jika ada lanjut ke

step 3.

3. ISA akan cek apakah ada Site and Content Rules yang

DENY request. Jika ada langsung di

drop, jika tidak ada lanjut ke

step 4.

4. ISA akan cek apakah ada Site and Content Rules yang

ALLOW request. Jika tidak ada langsung di

drop, jika ada lanjut ke

step 5.

5. ISA melakukan fungsi

firewalling dengan IP Packet Filtersnya, dan kemudian

routing atau

drop requestnya.

Gua sudah buat Protocol Rules yang mengizinkan IP

address tertentu untuk akses

all IP

protocols. Juga sudah buat Site and Content Rules yang mengizinkan

user tertentu untuk akses ke

external destination; serta sebuah lagi yang mengizinkan

any user untuk akses ke

internal destination.

Dengan

rules tersebut hanya

policy pertama yang bisa diimplementasi.

Policy kedua tidak bisa

fully applied karena hanya

authorized PC (

with any user) saja yang bisa akses http ke internal.

Kalo dibalik,

user tertentu boleh akses

all IP

protocols, IP

address tertentu boleh akses ke

external destination, serta

any IP

address boleh ke internal; maka

policy pertama bisa

fully applied namun

policy kedua hanya bisa diakses oleh

any user yang menggunakan

authorized PC.

Gua sudah coba utak-atik konfigurasi yang mungkin, tapi sepertinya ISA server memang

nggak bisa

apply policy seperti itu

yah? Atau mungkin pola pikir dan logika

gua beda dengan ISA server jadi

nggak ketemu? Gua juga sudah coba

ngubek-ngubek www.isaserver.org tapi belom ketemu konfigurasi yang mirip. Kalo ada saran,

it will be very appreciated.:)

Please jangan saranin gua untuk

manually nambahin internal address/

server di

client browser setting supaya

nggak lewat proxy buat akses ke internal. Soalnya ada hampir 1000 PC yang

musti diubah. Walaupun bisa di

push via GPO Win2k, itu bukan solusi buat

client yang masih

pake windows

jebot.

Kalo pake firewall/router buat

transparent proxy sih gua sudah

kebayang insya Allah bisa

applied tuh

policynya, tapi

nggak ada

cache. Pake squid, insya Allah bisa, tapi

forget using free software. Maklum,

nggak ada yang bisa

disalahin kalo terjadi masalah.:)